منظمة العفو الدولية :

في ديسمبر/كانون الأول 2018، وثقت منظمة العفو الدولية هجمات تصيد إلكتروني واسعة النطاق موجهة لاستهداف عدد من المدافعين عن حقوق الإنسان في الشرق الأوسط وشمال أفريقيا، في تقريرها المعنون “عندما تكون أفضلالممارسات غير كافية“. حيث وثق ذلك التقرير كيف قام المهاجمون على وجه التحديد بتطوير تقنيات لاستهداف المدافعين عن حقوق الإنسان الذين اتخذوا خطوات إضافية لتأمين حساباتهم على الإنترنت، مثل الاستعانة بمقدمي خدمات البريد الإلكتروني الأكثر أمنا واحتراما للخصوصية، أو تفعيل خاصية التحقُّق بخطوتين على حساباتهم على الإنترنت.

وبعد ذلك، وفي شهر يوليو/تموز 2019، شارك العديد من المدافعين عن حقوق الإنسان مع منظمة العفو الدولية مرة أخرى ما تلقوه من العديد من مراسلات الكترونية كيدية تكشف عن وجود حملة جديدة للتصيد الإلكتروني الموجه، والتي نعتقد أنها مدبرة من قبل نفس المهاجمين أو من قبل جماعة وثيقة الصلة بهم.

| ما هو التصيد الإلكتروني؟التصيد الإلكتروني لكلمات المرور (أو “التصيد القائم على سرقة كلمات المرور”)عبارة عن مكيدة تقنية تهدف إلى الوصول إلى بيانات الولوج لحسابات شخصية (أي اسم المستخدم وكلمة السر). والمكيدة قائمة على إنشاء موقع إلكتروني ينتحل صفة الموقع الأصلي ويحاكي صفحة الولوج إلى الحساب الخاص بخدمة معينة على الإنترنت، مثل “جي ميل” أو “فيسبوك”، لخداع المستخدم للإفصاح عن البيانات في الحقول المبينة، وبمجرد إدخال البيانات تنتقل إلى المهاجم. |

ولا يزال التصيد الإلكتروني لبيانات تسجيل الدخول يمثل تهديدا حرجا للمدافعين عن حقوق الإنسان عبر شبكة الإنترنت. فنظرا لبساطته وتكلفته الاقتصادية المنخفضة نسبيا، يعد التصيد الإلكتروني تكتيكا مفضلا لدى المهاجمين حيث نلاحظ بصفة منتظمة وقوع المستهدفين ضحية له بالمئات إن لم يكن بالآلاف. إلا أن تصيد بيانات تسجيل الدخول ليس بسيطا دائما؛ حيث اتخذت هذه الهجمات الجديدة – مثل الهجمات التي وثقناها من قبل – خطوات حديثة من نوعها للتغلب على تدابير التأمين التي يلجأ إليها المستهدفون. ومع تطور وتحسن سبل التصيد الإلكتروني لبيانات تسجيل الدخول يجب أن يحدث تطور مواز في التوعية بكيفية التصدي لها والتأمين ضدها.

في هذا التقرير نعرض التقنيات المتطورة التي يستخدمها المهاجمون، والتي تبين مرة أخرة قدرتهم على التكيف مع التغيرات الحادثة في عالم التكنولوجيا، وعلى التجاوب مع أحدث ما ظهر على صعيد التحقّق من بيانات تسجيل الدخول الحسابات على الإنترنت وأفضل الممارسات في مجال التأمين ضد التصيد عن طريق تطوير طرق جديدة للالتفاف حولها.

التكتيك الأول – الطريقة القديمة الفعالة “تغيير كلمة المرور” محدّثة

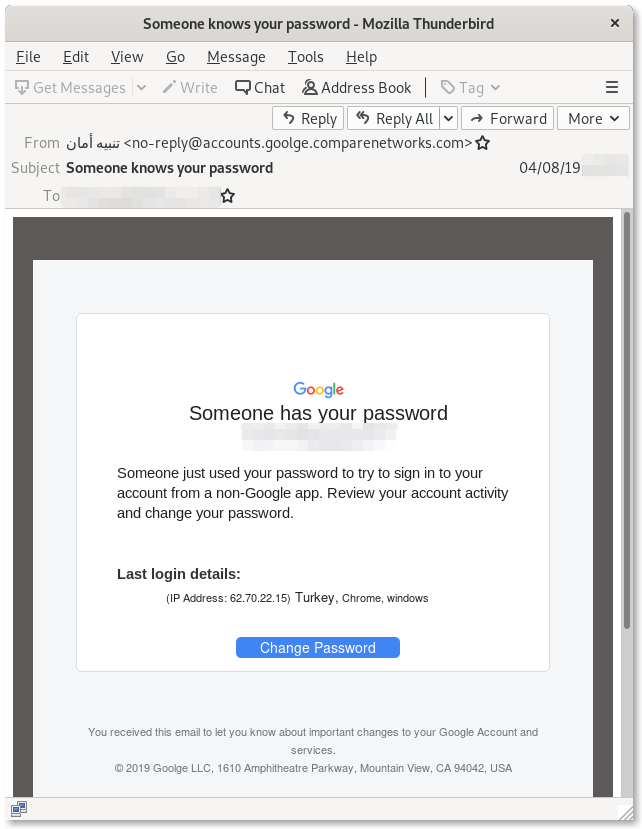

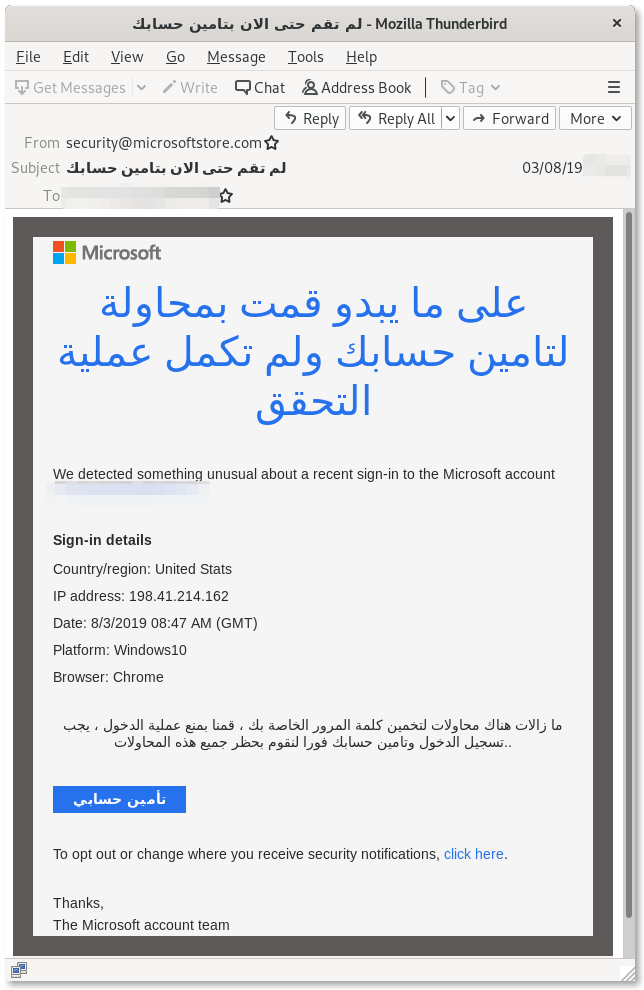

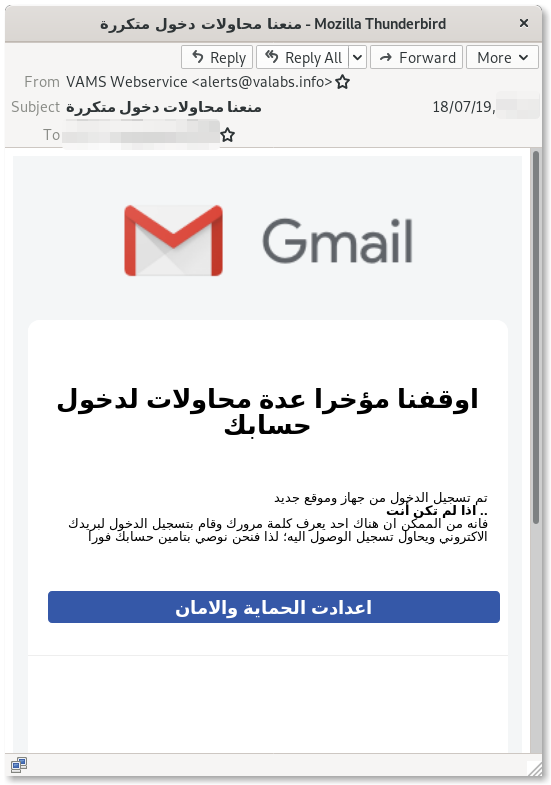

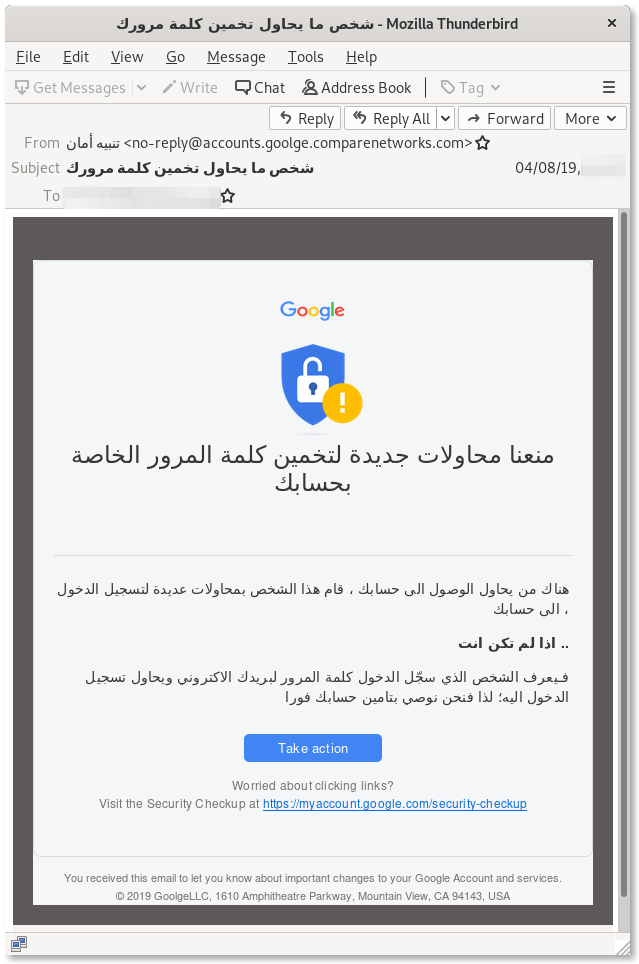

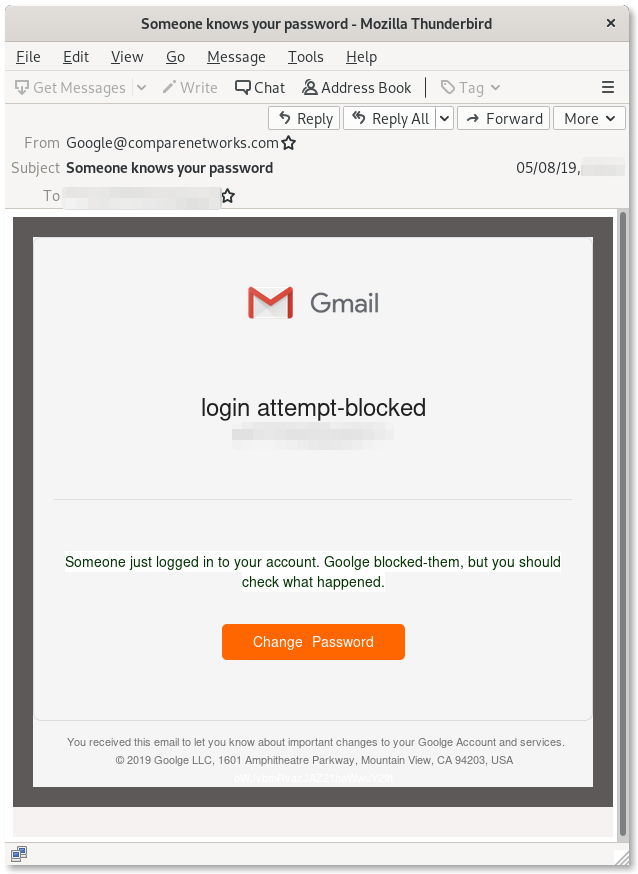

من بين أكثر الخدع شيوعا في مجال الهندسة الاجتماعية التي تُستغل في حملات التصيد الإلكتروني لبيانات تسجيل الدخول، تُعتبر حيلة “تغيير كلمة المرور” معينا لا ينضب أبدا. ففي هذه الحملة الأخيرة مثلا، أرسل المهاجمون رسائل بريد إلكتروني إلى الأشخاص المستهدفين انتحلوا فيها صفة موقع “غوغل” بزعم تنبيه المرسل إليهم إلى وجود محاولات دخول مشبوهة وغير ناجحة على حساباتهم، واقتراح تأمين هذه الحسابات. وهذه الرسائل تلعب على الإيهام بأن الأمر عاجل ويدعو للخوف بهدف حمل المستهدفين على الإفصاح عن بيانات تسجيل الدخول، اعتقادا منهم أن موقع “غوغل” سيساعدهم على تغيير كلمات المرور الخاصة بهم.

وفي هذه الحملة الأخيرة، اتخذ المهاجمون المزيد من الحيطة ليجعلوا رسائلهم الكيدية وصفحات التصيد التي أنشأوها تبدوا ذات مصداقية قدر الإمكان، حتى بات التعرف على مثل هذه الهجمات أمرا في غاية الصعوبة.

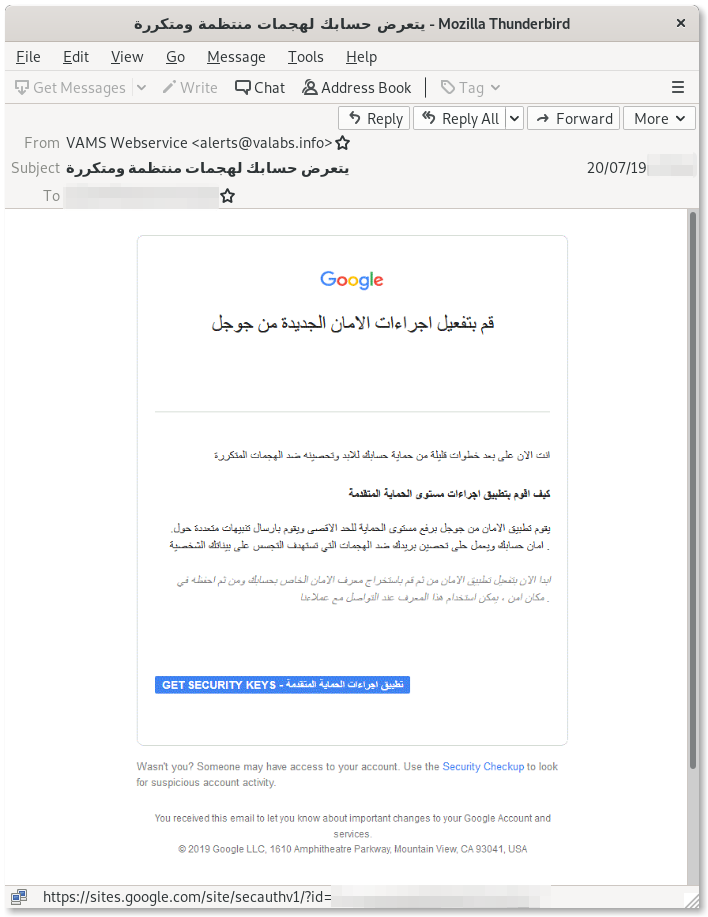

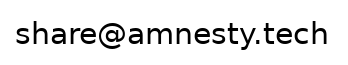

مثال لرسالة بريد إلكتروني بقصد تصيد البيانات، تمّت مشاركتها مع منظمة العفو الدولية

والحقيقة أن الزر المصمم في الرسالة الكيدية يحمل رابطاً مشروعاً لموقع “غوغل”، وهو accounts.google.com :

وهنا نرى أن المهاجمين يستغلون إجراء إعادة التوجيه الذي يستخدمه “غوغل” لتوجيه المستهدفين أولا إلى صفحة مشروعة تابعة لغوغل.

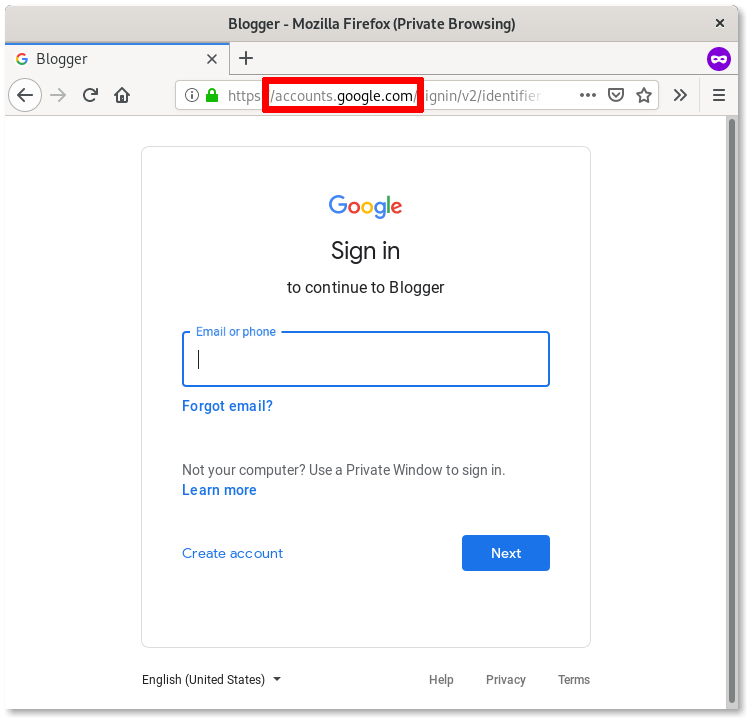

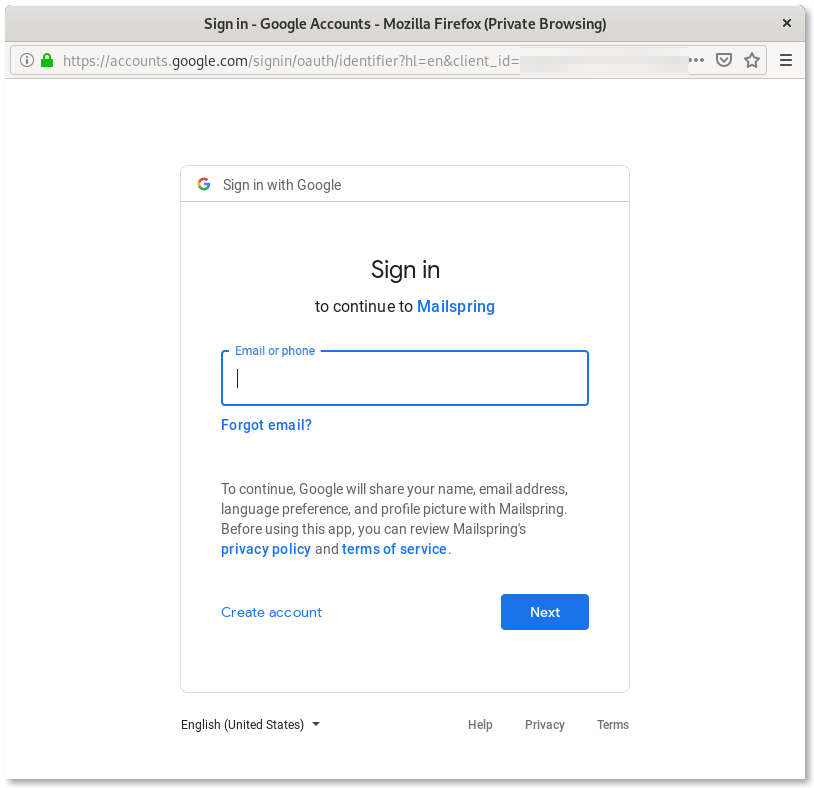

لقطة تبين صفحة مشروعة للدخول على حساب على موقع “غوغل” تُستخدم كشرك خداعي لإعادة توجيه المستهدف إلى صفحة التصيد الفعلية.

هذه الصفحة هي بالفعل صفحة الدخول الأصلية على حساب على موقع “غوغل” وليس لها أي وظيفة أخرى بالنسبة للمهاجم سوى أنها تجعل الرابط الموجود في الرسالة الكيدية يبدو مشروعا لتبدو الرسالة أكثر اقناعاً، وتجعل الإجراء أكثر مصداقية. وبعد الدخول (إذا لم يكن الهدف قد دخل على حسابه على الموقع أصلا) تتم إعادة توجيه الهدف إلى استمارة كيدية لتغيير كلمة المرور؛ فإذا ملأ بياناتها تمكن المهاجمون عن طريقها من الدخول على حساب الضحية.

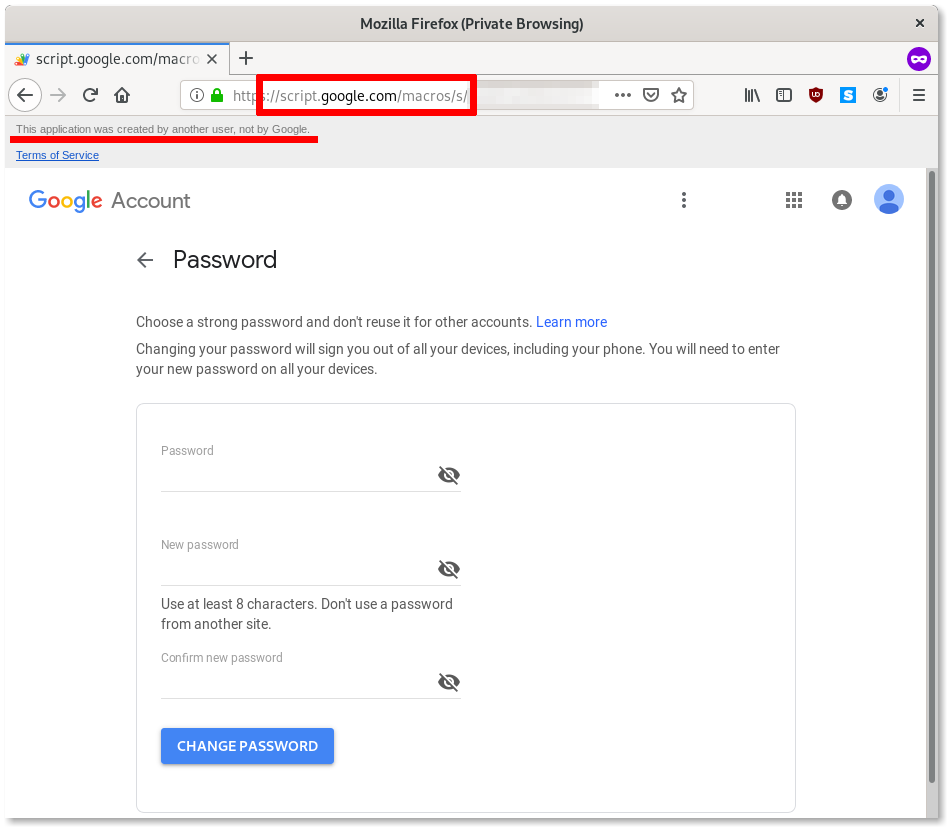

وثمة طريقة أخرى استخدمها المهاجمون في هذه الحالة، ألا وهي استضافة الصفحات الكيدية مباشرة على البنية التحتية المشروعة الخاصة بموقع “غوغل”. فمثلا نرى في اللقطة التالية أن الاستمارة الوهمية لتغيير كلمة المرور تم استضافتها على العنوان script.google.com.

لقطة لصفحة التصيد الإلكتروني تبين استمارة كيدية لتغيير كلمة المرور.

وفي مناسبات أخرى، قام المهاجمون باستضافة الصفحات الكيدية على site.google.com. وهاتان الخدمتان المشروعتان التابعتان لموقع “غوغل” (script.google.com و site.google.com) تسمحان لمستخدمي “غوغل” بإنشاء واستضافة محتوى وتطبيقات شتى على شبكة الإنترنت. وهنا يستغل المهاجمون هذه الخدمة لتحميل صفحات تصيد إلكتروني تنتحل صفة “غوغل”. وقد يشك المستهدفون ذوو الخبرة الواسعة في مجال التكنولوجيا، ممن تلقوا تدريبا على أمن الشبكة العنكبوتية، في أسماء النطاقات التي تظهر في شريط العنوان في المتصفح والتي لا تبدو مشروعة. ولكن باستخدام هذه الحيلة، قد ينخدع حتى أولئك المستهدفين الواعين نسبيا بأمور تأمين الحسابات فيظنون أن صفحات التصيد ما هي إلا صفحات مشروعة.

وكما هو مبين في اللقطة الموجودة أعلاه، فإن التحذير المرئي الوحيد الذي يشير إلى زيف الصفحة (عدا كون النطاق نفسه ليس accounts.google.com أوmyaccount.google.com وإنما script.google.com) هو الرسالة التي يعرضها “غوغل” أعلى الصفحة وتقول “هذه التطبيق أنشأه مستخدم آخر غير “غوغل””.

وعلى غرار الهجمات الموضحة في تقريرنا الصادر فيديسمبر/كانون الأول 2018، فإن هذا النظام للتصيد الإلكتروني على وجه التحديد قادر أيضا على إجراء عملية التحقق من بيانات الدخول وعلى تصيد رموز التحقق بخطوتين أيضا.

وفي هذه الحالة، فإن استخدام مفاتيح الأمان يساعد على التصدي للهجمة عندما لا تكون الصيغ الأخرى من خاصية التحقق بخطوتين مجدية بصفة عامة.

التكتيك الثاني – التصيد الإلكتروني عبر موقع “أوتلوك” باستخدام تطبيقات خارجية كيدية

بدلا من إنشاء صفحات وهمية للدخول على حساب أو استمارات وهمية لتغيير كلمة المرور ومن ثم الاستيلاء على بيانات تسجيل الدخول الخاصة بحسابات المستهدفين، يلجأ المهاجمون أحيانا إلى استخدام ما يشار إليه عادة باسم “التصيد الإلكتروني عبر OAuth”.

“بروتوكول أوث” OAuth هو معيار خاص بشبكة الإنترنت، يُستخدم للسماح بالتحقق من هوية المستخدم عبر خدمات خارجية بدون الحاجة إلى إعطاء كلمة المرور. ويشيع استخدامه من جانب مطوري التطبيقات المشروعة لإتاحة الاتصال بين برمجياتهم وبين الحسابات الموجودة على الشبكة. فمثلا قد يحتاج تطبيق رزنامة معين إلى استخراج تفاصيل حجز الرحلات الجوية والإقامات الفندقية الخاصة بك بطريقة أتوماتيكية من حسابك على موقع “أوتلوك”. وقد يحتاج أحد تطبيقات معالجة البريد الإلكتروني (كما سنرى لاحقا) إلى السماح لك بالاتصال بحسابك على “جي ميل”.

ولكن بدلا من ذلك، يستخدم المهاجمون هذه البنية نفسها لإنشاء تطبيقات خارجية كيدية ليحاولوا خداع المستهدفين للسماح لهذه التطبيقات بالدخول على حساباتهم. وهكذا لا يحتاج التصيد الإلكتروني عبر ” بروتوكول أوث ” إلى سرقة بيانات تسجيل الدخول، فكل ما يفعله المهاجمون هو استغلال وظيفة مشروعة تتيحها المنصات على الإنترنت مثل “غوغل” و”مايكروسوفت” و”فيسبوك”. فنظرا لأن التحقق من بيانات الدخول على الحساب يتم على الموقع المشروع، لا توجد صيغة من صيغ التحقق بخطوتين – بما في ذلك مفاتيح الأمان – تكفل التصدي لهذا الخداع. وكل ما يمكن للمستهدفين أن يتنبهوا إليه هو وجود تحذيرات أو إشارات مرئية في رسائل البريد الإلكتروني الكيدية أو في خطوات الدخول على الخدمة. وعادة ما تكتشف شركات التكنولوجيا في نهاية الأمر وجود تطبيقات خارجية كيدية فتقوم بتعطيلها.

وقد سبق أن واجهنا لهذه التقنية ووصفناها في تقريرنا “هجمات التصيد الإلكتروني تستهدف منظمات المجتمعالمدني المصرية بواسطة تطبيقات خارجية” الصادر في مارس/آذار 2019، والتي استهدفت مستخدمي موقع “غوغل”.

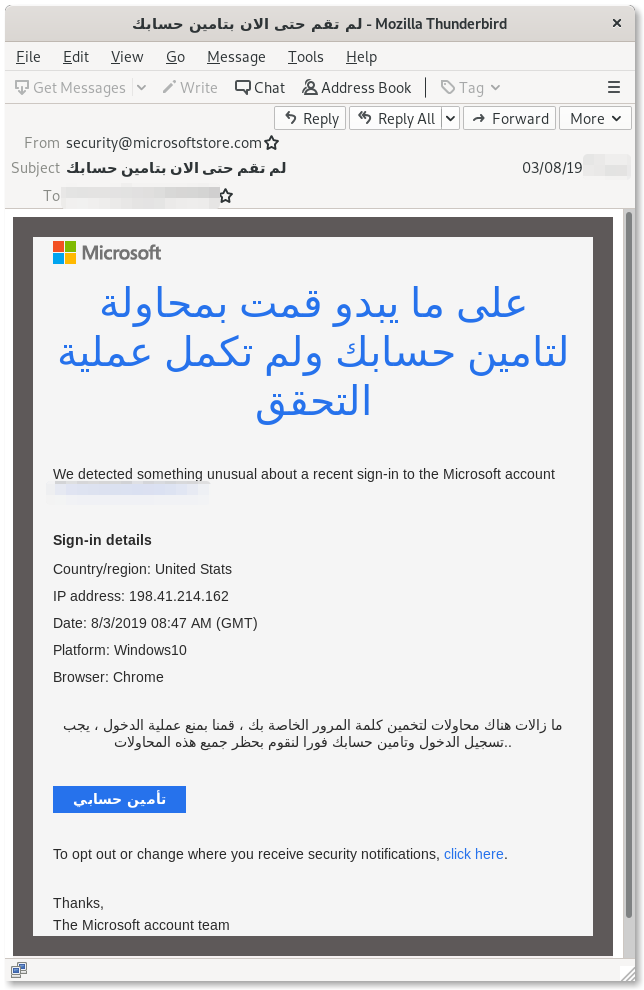

في تلك الحملة أيضا، أنشأ المهاجمون بصورة مشابهة تطبيقات خارجية كيدية من أجل التصيد الإلكتروني عبر OAuth ” ولكن لاستهداف مستخدمي موقع “مايكروسوفت أوتلوك”. وكما توضح الصور الواردة فيما يلي، فقد قام المهاجمون بإعداد رسائل بريد إلكتروني كيدية تنتحل صفة “مايكروسوفت”، وتعطي تحذيرا كاذبا بوجود محاولات مشبوهة للدخول على حسابات الضحايا وتعرض عليهم “تأمينها”.

مثال لرسالة بريد إلكتروني للتصيد من موقع “أوتلوك”، تمّت مشاركتها مع منظمة العفو الدولية (لاحظ الخطأ في هجاء “الولايات المتحدة” بالإنجليزية – وهو أحد المؤشرات المرئية القليلة التي تبين أن هذه الرسالة ليست إشعارا مشروعا).

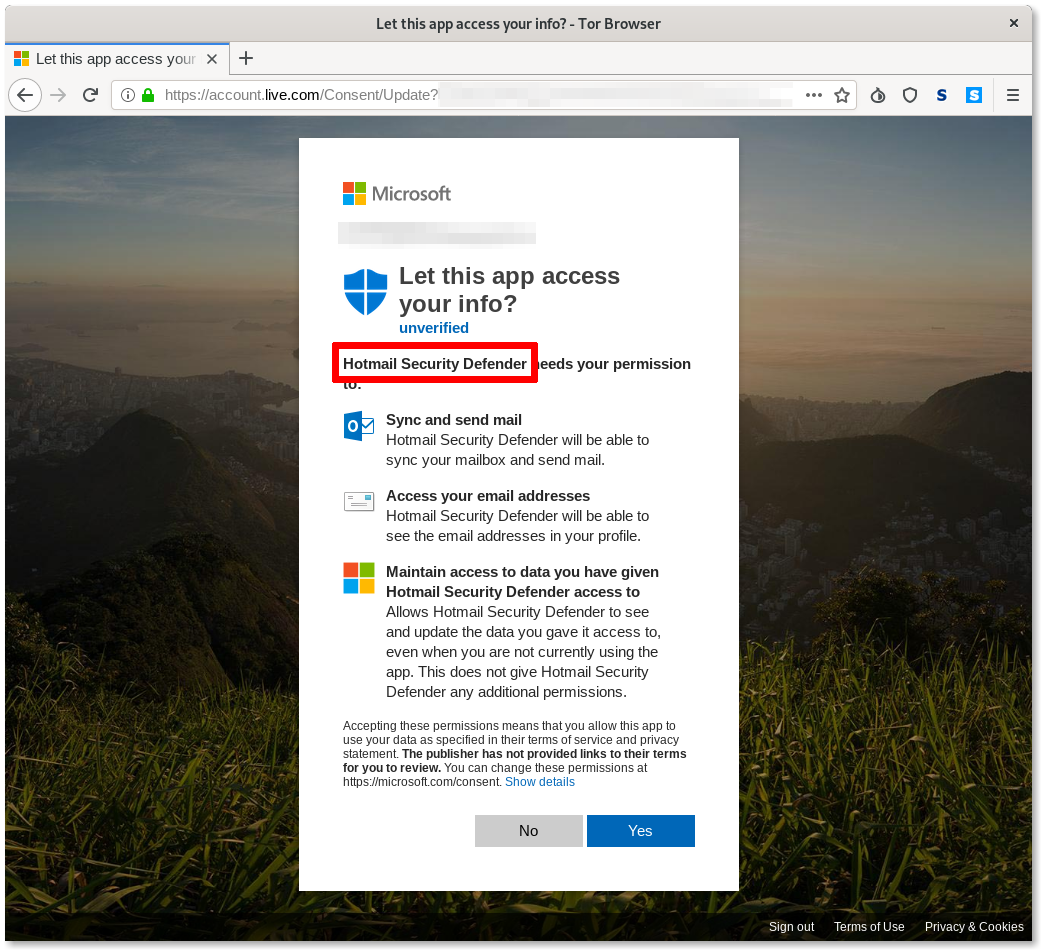

وعند الضغط على الرابط الموجود في رسالة البريد الإلكتروني تجد أنه يؤدي في آخر الأمر إلى تلك الصفحة المشروعة لموقع “مايكروسوفت” والتي تطلب منك تأكيد تفعيل أحد التطبيقات الخارجية على حسابك، وهو “التطبيق الدفاعي لتأمين الهوتميل” Hotmail Security Defender، وتحذر من أنه سيتمكن من قراءة جميع رسائل بريدك الإلكتروني جهات الاتصال لديك. وفي بعض التنويعات الأخرى لهذه الهجمة، يسمى التطبيق الخارجي “التطبيق الدفاعي لتأمين أوتلوك” Outlook Security Defender.

لقطة تبين صفحة الإذن بالدخول على موقع “أوتلوك” التي يستغلها أحد التطبيقات الخارجية الكيدية التي أعدها المهاجمون

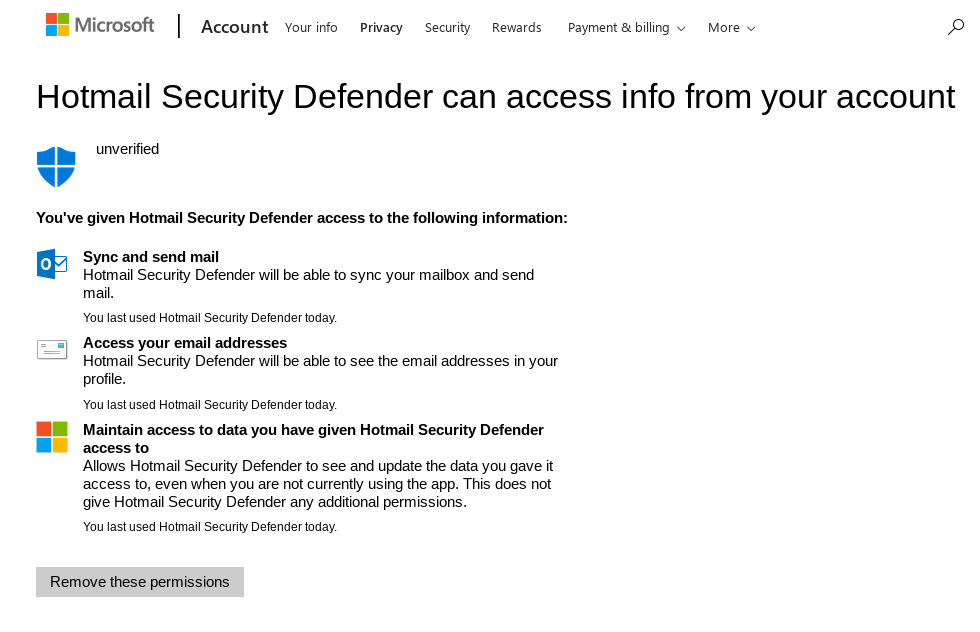

وللتحقق من كون جهازك يحتوي على أي تطبيقات خارجية متصلة بحسابك غير مرغوب فيها أم لا، ينبغي عليك الذهاب إلى موقع http://microsoft.com/consent. ولو كنت قد وقعت ضحية لهذا النوع من الهجوم على وجه التحديد، فستجد إشعارا يشبه الشاشة التالية:

لقطة تبين صفحة إعدادات حساب على موقع “مايكروسوفت”، توضع التطبيق الخارجي الكيدي الذي حصل على إذن الدخول على الحساب.

وقد قمنا بالإبلاغ عن هذه التطبيقات الكيدية إلى “مايكروسوفت” التي قامت على الفور بحذفها.

التكتيك الثالث – التصيد الإلكتروني من “غوغل” باستغلال تطبيقات خارجية مشروعة

نظرا لشيوع إساءة استغلال أداة ” OAuth” المعيارية على الإنترنت، أعلن موقع “غوغل” في أكتوبر/تشرين الثاني2018 أنه سيبدأ في تطبيق سياسات جديدة صارمة بشأن عملية التحقق والموافقة على التطبيقات الخارجية.

وربما بسبب هذه السياسات الجديدة ابتكر المهاجمون تقنية جديدة للتصيد الإلكتروني عبر OAuth لم نرها من قبل. حيث كان المهاجمون في معظم حالات التصيد الإلكتروني عبر OAuth يقومون عادة كما أوضحنا بإنشاء تطبيقات خارجية كيدية لسرقة البيانات (مثل رسائل البريد الإلكتروني) من حسابات المستهدفين، لكنهم في تلك الحملة الأخيرة بدأوا بدلا من ذلك باستغلال إجراءات التحقق التي تستخدمها التطبيقات الخارجية المشروعة والمعتمدة. وقد وجدنا في حالة الهجمات التي جمعناها من المدافعين عن حقوق الإنسان الذين أطلعونا على رسائل البريد الإلكتروني الكيدية التي أرسلت إليهم، أن المهاجمين يستغلون على وجه التحديد تطبيقا مشروعا وشائعا لمعالجة البريد الإلكتروني اسمه Mailspring “ميلسبرينغ“.

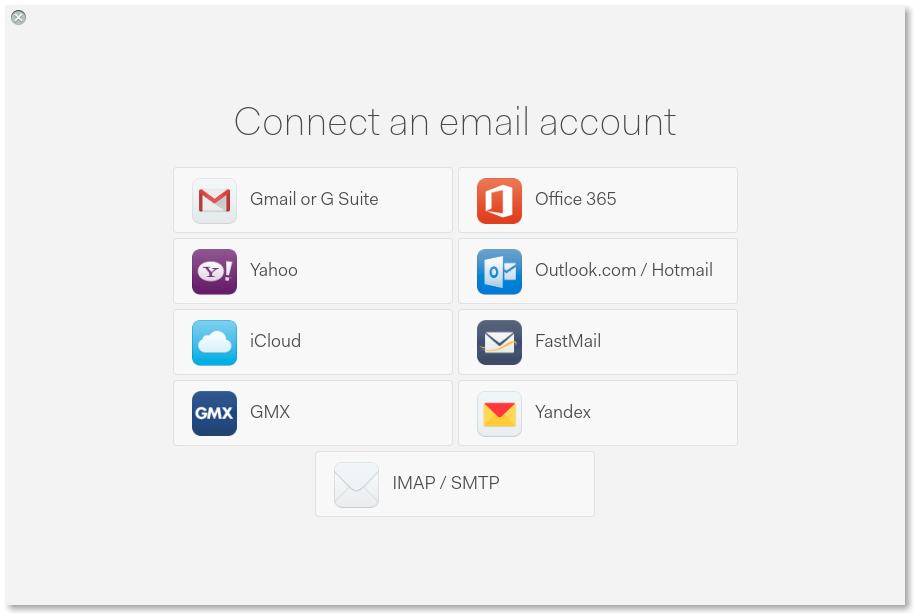

جدير بالذكر أن “Mailspring” يدعم العديد من خدمات البريد الإلكتروني، ومن بينها “جي ميل”.

لقطة تبين شاشة ضبط خصائص “Mailspring”

وللسماح للتطبيقات الحاسوبية أو تطبيقات الأجهزة المحمولة بالاتصال بحساب ما على “جي ميل”، يستخدم “Mailspring” أيضا معيار ” OAuth “. ويتيح “غوغل” أربعةخيارات تستخدم OAuth لمطوري التطبيقات للحاسوب والهواتف المحمولة، وفي حين نجد أن مطوري “Mailspring” يستخدمون الخيار الموصى به (تكرار عنوان مقدم خدمة الإنترنت Loopback IP address)، أدرك المهاجمون أنهم يستطيعون باستغلال خيار آخر متاح (نسخ/لصق يدوي Manual copy/paste) إلى جانب الرمز التعريفي العلني الخاص بكل حساب على تطبيق “Mailspring”، الحصول على رموز الدخول على حسابات الضحايا (وتجنب الحاجة إلى سر من أسرار المستخدم أو أعادة توجيه مأذون به إلى موقع آخر على الإنترنت.)

وفيما يلي تفصيل خطوات هذه الهجمة على وجه التحديد.

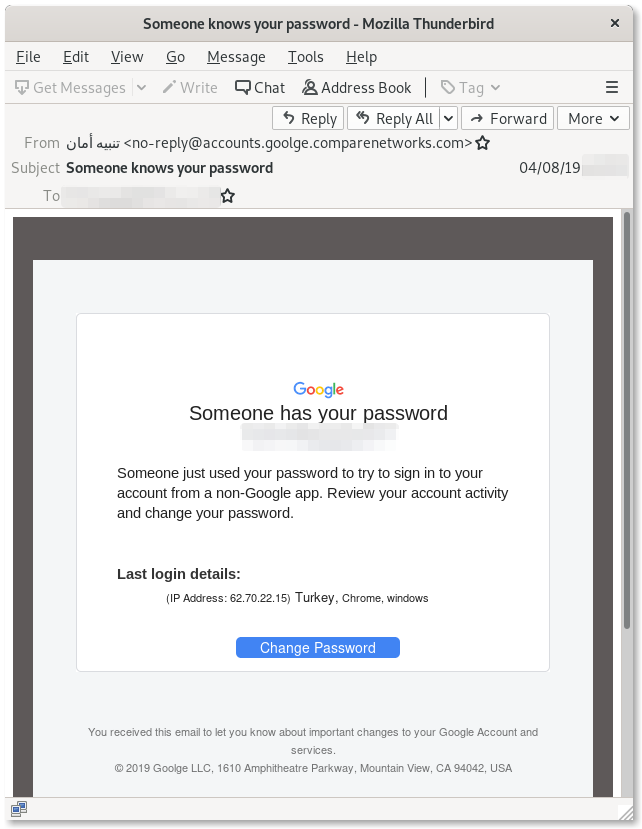

الخطوة الأولى: “الحماية المتقدمة” طعما

تحتوي رسائل البريد الإلكتروني الكيدية التي جمعناها على روابط لمواقع إنترنت يتحكم بها المهاجمون، مثل srf-google[.]de و gmailusercontent[.]site و protect-outlook[.]com.

لقطة تبين رسالة بريد إلكتروني معدة للتصيد الإلكتروني شاركها أحد المستهدفين مع منظمة العفو الدولية

وكما وثقنا في تقريرنا المؤرخ بشهر ديسمبر/كانون الأول2018، فإن هؤلاء المهاجمين يركزون بوجه خاص على مهاجمة المستخدمين الواعين بقضايا الخصوصية. وفي حملة الهجمات التي وقعت مؤخرا، تم تصميم مواقع التصيد الإلكتروني لتبدو وكأنها مواقع مشروعة خاصة بموقع “غوغل”، ولكي يبدو الطعم وكأنه يشير إلى برنامج “غوغلللحماية المتقدمة“، وهو برنامج تحقق من بيانات المستخدم تسوقه شركة “غوغل” خصيصا من أجل الصحفيين والمنظمات غير الحكومية وغيرها من الأفراد المعرضين لهذه الأخطار.

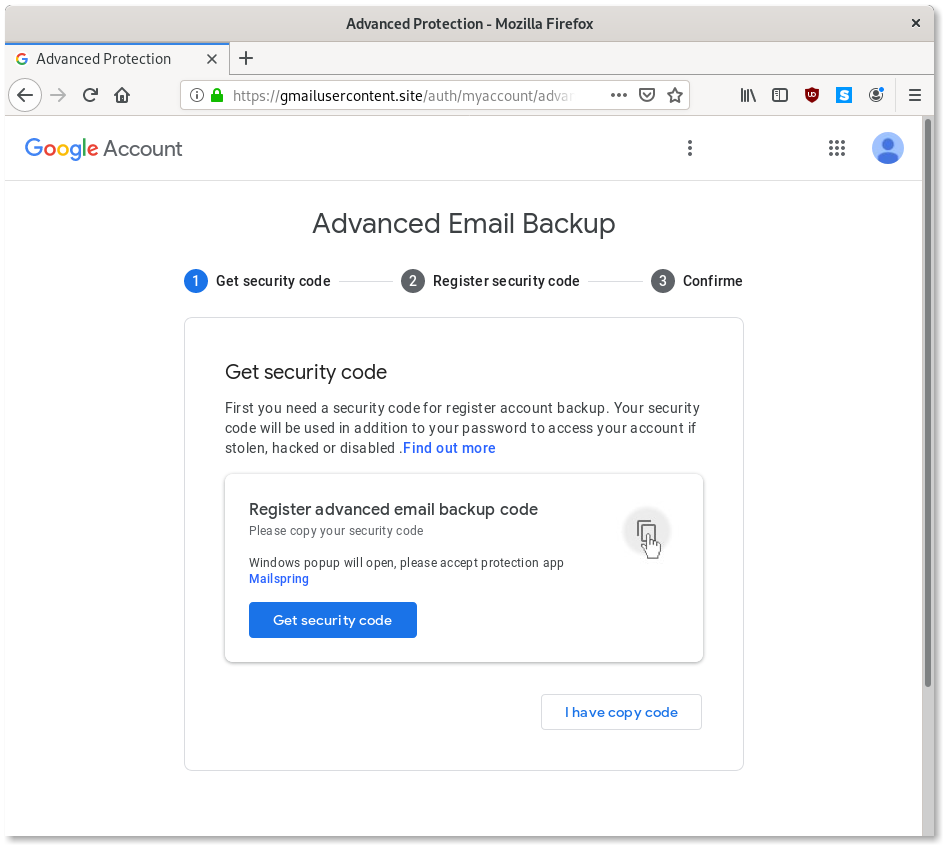

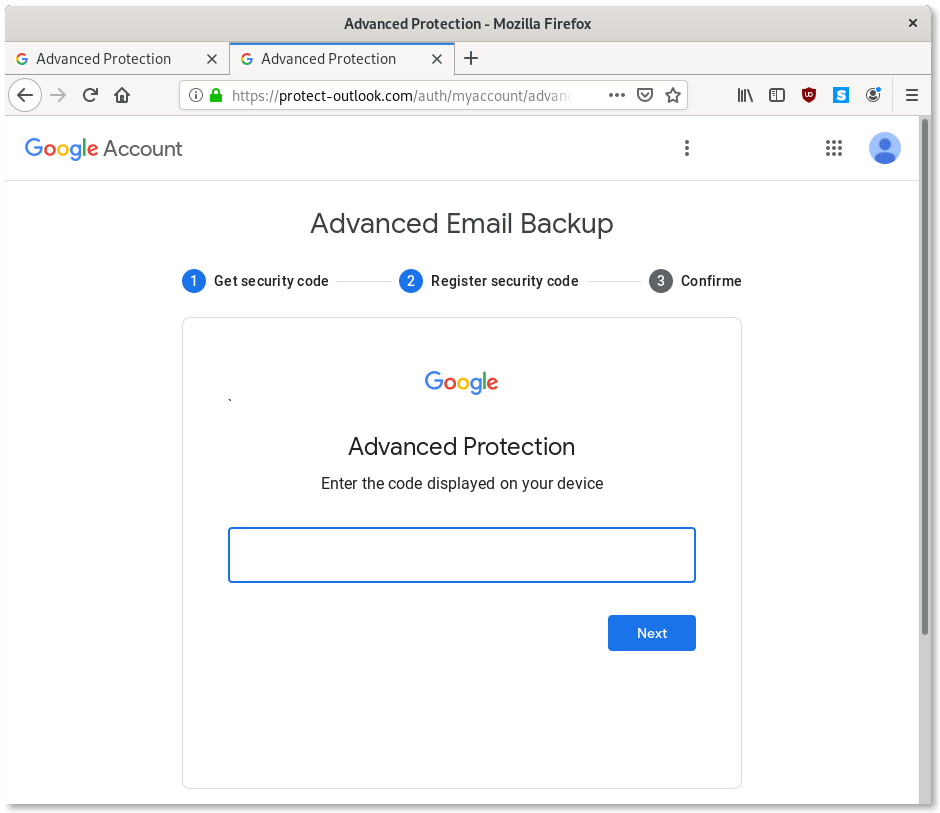

وتدَعي الصفحة أنها تتيح إمكانية إعداد رموز الأمان لحماية الحساب. وكما ترى، فإن التعليمات المعروضة على الصفحة تطلب على وجه التحديد من المستهدفين إتاحة فرصة الدخول “لتطبيق الحماية” المسمى “Mailspring”.

لقطة لصفحة التصيد الإلكتروني

الخطوة الثانية: الدخول على الحساب بواسطة “Mailspring“

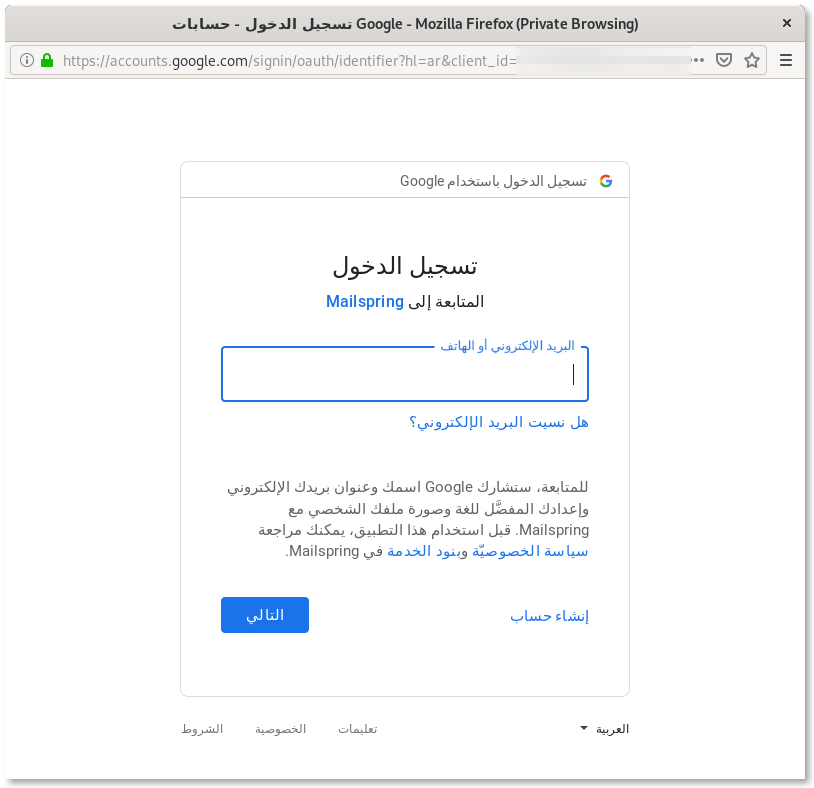

يؤدي الضغط على رز “الحصول على رمز الأمان” إلى الانتقال إلى شاشة مشروعة للدخول على حساب على موقع “غوغل” تم إعدادها بواسطة خيار “نسخ/لصق يدوي Manual copy/paste” المتاح لحساب “Mailspring” المسموح بالدخول عليه عبر ” OAuth”.

اللقطة الأصلية بالعربية التي تبين صفحة الإذن بالدخول التابعة لغوغل، والتي تمكن “Mailspring” من الوصول إلى الحساب.

نفس اللقطة الواردة أعلاه ولكن بالإنجليزية

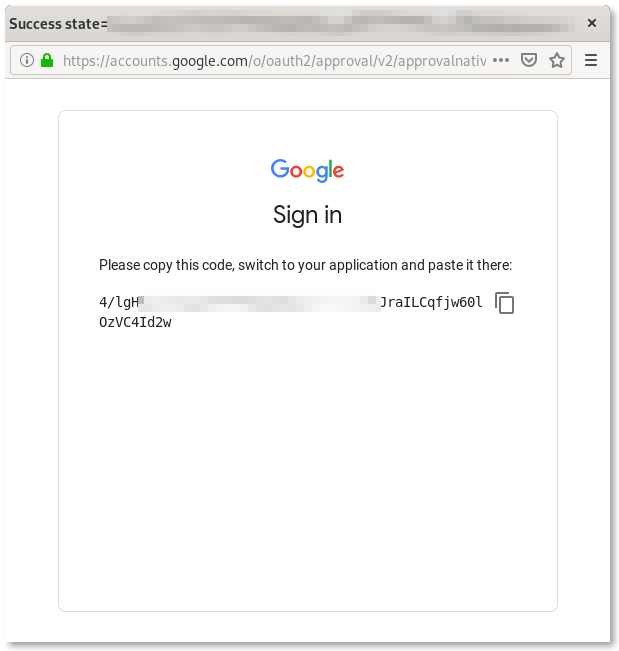

الخطوة الثالثة: الحصول على رمز ثم نسخه

فور التحقق من صحة البيانات، يرسل “غوغل” رمزا يمكن نسخه ولصقه في التطبيق لخارجي، والذي ينبغي أن يكون تطبيق “Mailspring” المشروع، ولكن اللصق يتم بدلا من ذلك في صفحة التصيد الإلكتروني التي أعدها المهاجمون.

لقطة تبين رمز السماح بالدخول الذي يكونه “غوغل” لصالح “Mailspring”

الخطوة الرابعة: لصق الرمز في صفحة التصيد الإلكتروني

عند هذه النقطة، تعرض صفحة التصيد الإلكتروني استمارة تطلب إدخال الرمز الذي تم تكوينه للتو. فإذا تم إرسال الرمز إليها فعندئذ يتمكن المهاجمون من استخدامه للوصول إلى حساب البريد الإلكتروني الخاص بالمستخدم وقراءة محتوى رسائله.

استمارة على صفحة التصيد الإلكتروني تطلب رمز السماح بالدخول

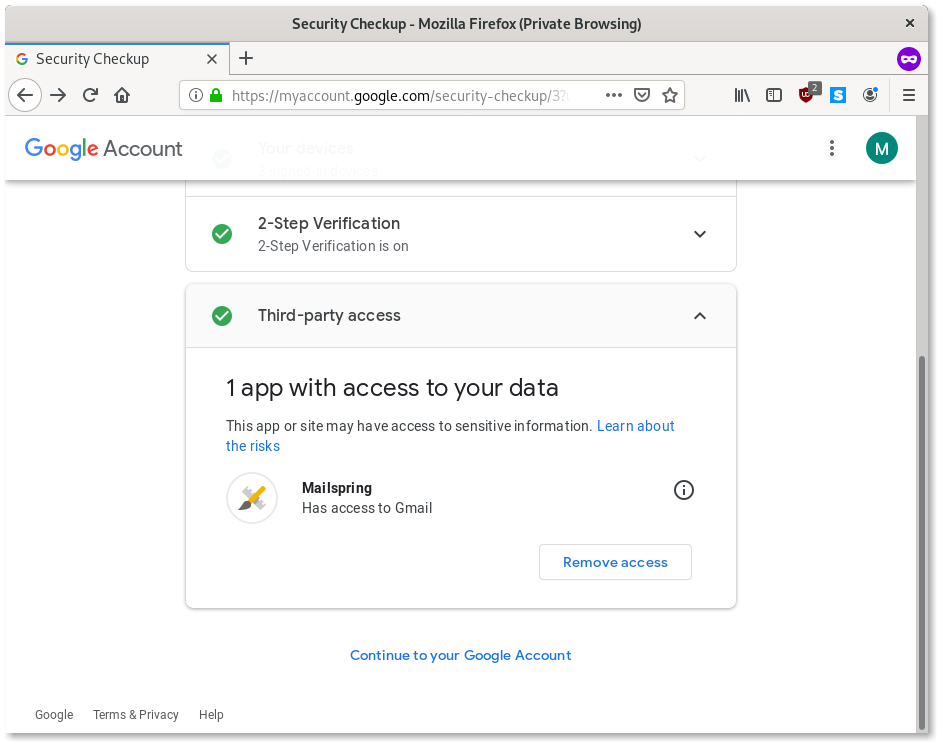

وإذا ذهبت إلى صفحة الأمان الموجودة على حساب غوغلالخاص بك، فستجد أن الصفحة تبين لك أي تطبيقات خارجية متصلة بحسابك. وفي هذه الحالة، سيظهر “Mailspring” ضمن قائمة هذه التطبيقات.

لقطة لإعدادات أحد الحسابات على غوغل، تبين أن Mailspring مفعل على الحساب

إذا لم تكن قد استخدمت “Mailspring” مطلقا، فقد تكون هذه الرسالة علامة إلى حدوث اختراق للحساب. أما إذا كنت مستخدما حاليا أو سابقا ل”Mailspring”، فينبغي أن ترى نفس السجل ولكنه في هذه الحالة أمر لا يدعو للقلق.

وتعد هذه هي المرة الأولى التي نرى فيها المهاجمين يستغلون تطبيقات خارجية مشروعة، ومن خلال حساباتهم على غوغل يستغلون خيارات ” OAuth” الأقل تأمينا لسرقة رموز الاستيثاق العائدة للمستخدم والنفاذ إلى رسائل البريد الإلكتروني الخاصة بالضحية. ومن الواضع طبعا أن غوغل يستطيع التعرف على التطبيقات الخارجية الكيدية وإبطالها، إلا أنه لا يستطيع إبطال التطبيقات المشروعة منها، حيث أن “Mailspring” مثلا لديه عشرات الآلاف من المستخدمين. وقد قمنا عقب اكتشاف هذا الاستخدام الكيدي بالاتصال فورا بمطوري “Mailspring” الذين قاموا بالرد والتعاون معنا على نحو عاجل للتحقيق في الأمر ومحاولة حل مشكلة هذه الهجمة. كما قمنا بإبلاغ غوغل بهذه الهجمات، وتمّ الآن حظر هذه البنية التحتية الكيدية من خلال خدمة التصفّح الآمن SafeBrowsing.

كيف تحمي نفسك من هذه الهجمات؟

كما يتبين من هذه الحملة الأخيرة، فقد يصعب للغاية أن تتعرف على هجمات التصيد الإلكتروني وتحمي نفسك منها. وفي الوقت الحالي تعد أجدى طرق التصدي لهذا التصيد هي استخدام مفاتيح الأمان الذي تناولناه بالتفصيل في تقريرنا السابق “عندما تكون أفضل الممارسات غير كافية“.

ويبدو أن التصيد الإلكتروني عبر “OAuth” آخذ في التزايد، ربما ردا على تراجع نسبة نجاح التكتيكات الأخرى. ومما يؤسف له أن خاصية التحقق بخطوتين ليس المقصود منها أصلا التصدي لهذا النوع من الهجمات. لذلك كن دائما يقظا عندما تتلقى أي طلب بالسماح لتطبيق خارجي بالنفاذ إلى حسابك!

للاطلاع على المزيد من التفاصيل بشأن التصيد الإلكتروني والتدابير المضادة له، يرجى الرجوع إلى “دليل التصيدالإلكتروني” المعنون “أمن بلا حدود” وإلى دليل “كيفية تجنبهجمات التصيد” من منصة الدفاع عن النفس ضد الرقابة.

وإن كنت تعتقد أنك تعرضت لهجمات مماثلة للهجمات التي يصفها هذا التقرير، فيمكنك أن ترسل على العنوان التالي الرسائل والروابط المشبوهة التي تلقيتها:

ملحق: لقطات من رسائل بريد إلكتروني مرسلة بغرض التصيد

ملحق تقني

فيما يلي أسماء النطاقات المرتبطة بهذه الحملة:

srf-goolge[.]site

gmailusercontent[.]site

protect-outlook[.]com

فيما يلي الرقم التعريفي للبنية التحتية المستخدمة في الهجمات:

95.217.60[.]161

وفيما يلي عناوين البريد الإلكتروني المستخدمة في رسائل التصيد الإلكتروني:

admin[@]microsoftstore.com

google.com[@]localhost

google[@]script

noreply750[@]mailgoogle.ccm

noreply[@]gmailusercontent.site

noreply[@]mailgoogle.ccm

googlecommunityteam-noreply[@]srf-goolge.site

noreply-accounts[@]goolge.cm

noreply[@]accounts-goolge.com

noreply[@]accounts-goolgeemail.site

accounts-noreply[@]google.ccm

noreply-accounts[@]google.ccm

alerts[@]valabs.info

google[@]noreply-accounts.com

no-reply[@]goolge.email